DDoS-Angriffe und was Sie tun können, um sich zu schützen

Wenn Sie in letzter Zeit die Nachrichten gesehen oder einen unserer Webhosting-Artikel gelesen haben, haben Sie wahrscheinlich den Begriff DDoS-Angriff gehört. In diesem Artikel erklärt Cloudwards.net, was dies sind und wie Sie sich davor schützen können.

Die Anzahl der DDoS-Angriffe nimmt zu und ihre Auswirkungen sind mehr denn je zu spüren. Im vergangenen Jahr wurde der längste Angriff aller Zeiten mit 292 Stunden verzeichnet. DDoS-Angriffe sind überall eine echte Bedrohung und ein Liebling der Cyberkriminellen, da sie einfach einzurichten und schwer zu verfolgen sind.

Was sind DDoS-Angriffe??

Beginnen wir damit, zu definieren, was diese Angriffe tatsächlich sind. Ein DDoS-Angriff ist nur eine Variation eines sogenannten Denial-of-Service-Angriffs. Diese versuchen, Dienste zu unterbrechen, um eine Maschine oder Netzwerkressource nicht verfügbar zu machen.

Denken Sie so darüber nach. Sie versuchen, in Ihr Haus zu gelangen, aber sieben stämmige Männer stehen in der Tür. Sie haben keinen Grund, dort zu sein, und blockieren den Zugang zu Ihnen, jemandem, der Grund hat, dort zu sein.

Das ist ein DoS-Angriff. Unzulässige Anforderungen werden an einen Webserver gesendet, um entweder die Geschwindigkeit zu verringern oder den Server vollständig zum Absturz zu bringen. Dies verhindert, dass legitime Anforderungen erfüllt werden, und verweigert autorisierten Benutzern den Zugriff.

Ein DDoS-Angriff ist eine Variation eines „normalen“ DoS-Angriffs. Das zusätzliche „D“ vorne steht für verteilt: Anstatt dass ein einzelner Computer alle Anforderungen sendet, sind sie über ein Netzwerk verteilt, das häufig aus Tausenden von Computern besteht.

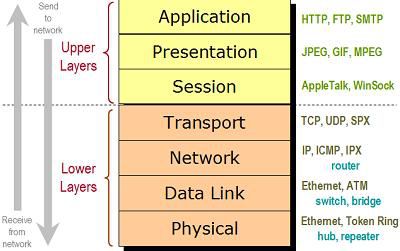

Ein verteilter Angriff ist ein Überbegriff für alle Angriffe, für deren Ausführung mehr als eine eindeutige IP-Adresse verwendet wird. Unter diesem Dach sind Angriffe auf Anwendungsebene am häufigsten. Der Name stammt aus dem Open System Interconnection-Modell. Das OSI-Modell verfügt über sieben Ebenen, in denen beschrieben wird, wie ein Server (oder ein anderer Computer) von der Hardware an den Benutzer kommuniziert.

© Lifewire

Die wichtigste Schicht für DDoS-Angriffe ist die Anwendungsschicht. Es befindet sich am oberen Ende der Kommunikationskette und ist dem Endbenutzer am nächsten. In den meisten Fällen handelt es sich um die Benutzeroberfläche.

Dinge wie das Suchfeld sind Teil der Anwendungsschicht. Aus diesem Grund können Angreifer auf bestimmte Funktionen wie die Suchleiste abzielen, um sie zu deaktivieren. Es ist, als würden Tausende von Menschen gleichzeitig versuchen, diese Funktion der Website zu nutzen.

Angriffe auf Anwendungsebene werden verwendet, um IT-Abteilungen und Sicherheit von Sicherheitsverletzungen abzulenken. Während die IT-Abteilung beschäftigt ist, können Angreifer auf Ressourcen zugreifen, die sonst überwacht würden. Es ist wie der klassische “Guck dort drüben” -Gag, aber mit Computern.

Kurz gesagt, alle DoS-Angriffe erreichen eine Sache; Sie schalten eine Website offline. Die allgemeine Voraussetzung ist, dass ein Server mit illegitimen Anforderungen überflutet wird, wodurch der Zugriff auf legitimen Datenverkehr blockiert wird.

Wie geschieht ein DDoS-Angriff??

DDoS-Angriffe werden in ihrer grundlegendsten Form ausgeführt, indem mehr Verbindungsanforderungen gesendet werden, als ein Server verarbeiten kann. Es gibt mehr als 15 verschiedene Möglichkeiten, aber wir werden einige der häufigsten aufschlüsseln.

Am wahrsten ist eine UDP-Flut. UDP steht für User Datagram Protocol, ein Netzwerkprotokoll, für das keine physische Verbindung erforderlich ist. Dieser Angriff kann auch mit TCP-Paketen ausgeführt werden und funktioniert ähnlich..

Zufällige Ports des Zielcomputers erhalten riesige Mengen an UDP-Paketen. Diese Ports prüfen, ob Anwendungen lauschen, finden nichts und senden ICMP-Pakete zurück, die nicht erreichbar sind. Grundsätzlich wird dieser Vorgang so oft in so kurzer Zeit ausgeführt, dass die Maschine keine legitimen Anforderungen erfüllen kann.

Der nächste ist ein Ping des Todesangriffs. Dieser Angriff stürzt einen Server ab, indem ein Paket gesendet wird, das größer ist als das IP-Protokoll zulässt. Große IP-Pakete werden unter der maximal zulässigen Bytemenge gesendet und dann wieder zusammengesetzt, bevor sie auf den Server gelangen. Das massive Paket kann nicht verarbeitet werden und der Server stürzt ab.

Diese Angriffe sind im Großen und Ganzen nicht mehr so wichtig. Die Taktik wird jedoch weiterhin verwendet, um auf bestimmte Hardware und Anwendungen abzuzielen. Einige Beispiele sind Teardrop-, Bonk- und Boink-Attacken. Da diese letzten drei etwas dunkel und technisch sind, werden wir sie vorerst überspringen.

Eine andere Art von digitalem Angriff ist die Verschlechterung des Dienstangriffs. Diese funktionieren ähnlich, haben aber ein anderes Ziel. Anstatt einen Server herunterzufahren, zielen diese Angriffe darauf ab, die Geschwindigkeit zu verringern, was zu ausreichend langen Ladezeiten führt, damit eine Site unbrauchbar wird.

Computer überfluten das Ziel mit einem konstanten Verkehrsstrom, der nahe, aber nicht über dem liegt, was er verarbeiten kann. Sie sind so gut wie unmöglich zu erkennen und werden oft für eine einfache Erhöhung des Website-Verkehrs verwirrt.

Digitale Zusammenarbeit

© Brian Klug

Für viele der Techniken ist eines erforderlich; Viele Maschinen arbeiten zusammen, um den Angriff zum Leben zu erwecken.

Einige Angriffe werden koordiniert, an denen Tausende von Menschen teilnehmen. Operation Payback ist ein Paradebeispiel. Anonymous, eine Internetaktivistengruppe, startete Angriffe gegen Pirateriegegner als Reaktion darauf, dass Filesharing-Websites offline geschaltet wurden.

Häufiger bauen Angreifer jedoch große Computernetzwerke auf, um die Angriffe auszulösen. Dies ist als Botnetz bekannt, eine große Anzahl von Computern, die mit Malware infiziert wurden: Wir haben eine Untersuchung zu Hola VPN durchgeführt, einem besonders böswilligen Betrug, der Menschen in ein Botnetz hineinzieht.

Malware ist ein Überbegriff für alle schädliche Software, die auf Ihren Computer geladen werden kann. Viren, Trojaner, Würmer und Adware passen alle unter den Namen.

Trojaner werden im Allgemeinen bei DDoS-Angriffen eingesetzt. Sie werden häufig unbeaufsichtigt mit anderer Software installiert und dann verwendet, um Remotezugriff auf Ihren Computer zu erhalten oder um nachträglich andere schädliche Software zu installieren.

MyDoom ist ein Beispiel für eine Malware, die 2004 bei DDoS-Angriffen verwendet wurde. Es war ein Wurm, der fast 20 Prozent aller E-Mails ausmachte, die beim Start gesendet wurden. Am 1. Februar 2004 wurde einer der größten aufgezeichneten DDoS-Angriffe eingeleitet, an dem schätzungsweise eine Million Maschinen unwissentlich teilnahmen.

Botnets werden auf Schwarzmarkt-Websites gekauft und verkauft. Die Mittel, mit denen Maschinen zum Botnetz hinzugefügt werden, ändern sich ständig mit dem Ziel, ein möglichst großes Netzwerk aufzubauen. Einige Botnetze, wie das Bamital-Botnetz, brachten seinen Betreibern jedes Jahr mindestens 1 Million US-Dollar ein.

So schützen Sie sich

Wenn Sie keine Website besitzen, müssen Sie sich über einen tatsächlichen Angriff kaum Sorgen machen. Ihr Hauptanliegen sollte sich darauf konzentrieren, dass Ihr Computer infiziert und in einem Botnetz versklavt wird.

Allgemeine bewährte Verfahren im Internet vermeiden die meisten Probleme. Öffnen Sie keine Spam-Mails, laden Sie keine skizzenhaften Anwendungen von Filesharing-Websites herunter usw. Dies deckt jedoch nicht alles ab.

Zusätzlich zu einer starken Antivirenlösung können VPNs verwendet werden, um sich online zu schützen. Grundsätzlich ist ein VPN ein verschlüsselter Tunnel, den Sie im Internet verwenden. Das VPN fungiert als Vermittler, sodass der Zielserver Ihre Quell-IP-Adresse nicht sieht (lesen Sie mehr über unsere besten VPN-Dienste)..

Wenn Sie eine Website besitzen, müssen Sie sich vor dem eigentlichen Angriff schützen. Auch kleinere Websites können offline geschaltet werden. Wenn Sie groß genug sind, um Geld zu verdienen, sind Sie groß genug, um angegriffen zu werden.

Eine starke Firewall Ihres Webhosting-Anbieters ist ein entscheidender Aspekt der serverseitigen Verteidigung. Firewalls schützen nicht vor allem, blockieren jedoch einfache Angriffe. Die besten Webhosting-Anbieter überwachen Software und Menschen rund um die Uhr, um verdächtige Aktivitäten zu verarbeiten, die von der Firewall blockiert werden.

Auf Ihrer Seite ist auch eine sorgfältige Überwachung erforderlich. Der beste Weg, sich gegen einen DDoS-Angriff zu verteidigen, besteht darin, ihn frühzeitig zu erkennen. Skripte können geschrieben werden, um Datenverkehr zu blockieren, der verdächtig aussieht, aber bei Angriffen heutzutage nur noch selten funktioniert.

Überwachen Sie Ihren Datenverkehr, um verdächtige Spitzen zu erkennen. Wenn Sie beispielsweise ein Medienunternehmen sind und ohne Erklärung einen plötzlichen Anstieg des Datenverkehrs bemerken (Sie wurden nicht verlinkt, haben keinen kontroversen Artikel veröffentlicht), ist es möglicherweise an der Zeit, weitere Untersuchungen durchzuführen.

Schließlich werden Webhosting-Anbieter Upstream-Filter auf ihren Servern integrieren, um sich vor Angriffen zu schützen. Dies sind Tunnel, in denen Datenverkehr passiert, bevor er auf den Server trifft, der bestimmt, was gut und was schlecht ist. Cloudflare ist beispielsweise ein kostenloser Upstream-Filterdienst.

Upstream-Filterung ist eine Technik, die von Cloud-Mitigation-Anbietern verwendet wird. Diese Unternehmen überwachen den Datenverkehr zu Ihrer Site, ohne dass physische Hardware erforderlich ist. Zusätzlich zur Upstream-Filterung können sie verdächtigen Datenverkehr zu Dummy-Sites mit einer enormen Netzwerkbandbreite verhindern.

Es gibt immer Risiken, aber im Allgemeinen sollte gutes Verhalten im Internet diese erheblich reduzieren. Ihre Informationen sind immer wertvoll und die Art und Weise, wie Malware auf Ihren Computer geladen wird, ändert sich ständig. Lesen Sie unbedingt unseren Online-Datenschutzleitfaden, um zu erfahren, wie Sie sich selbst schützen können.

Fazit

DDoS-Angriffe sind heute ein weit verbreitetes Problem und nehmen jedes Jahr weiter zu. Die Techniken, mit denen eine Website offline geschaltet oder die Leistung beeinträchtigt wird, werden ständig weiterentwickelt. Angreifer entdecken neue Methoden und kombinieren alte.

Aber auch die Sicherheitsmaßnahmen entwickeln sich ständig weiter. Intelligentes Verhalten im Internet schützt die meisten Menschen davor, Teil eines Botnetzes zu werden. Unternehmen können sich durch sorgfältige Überwachung von Verkehrs- und Sicherheitsmaßnahmen wie Firewalls und Cloud-Schutz schützen.

Wie schützen Sie sich online? Lass es uns in den Kommentaren unten wissen, danke fürs Lesen.